作者:Liz

編輯:Sherry

背景

在上一期 Web3 安全入門避坑指南中,我們聊到了剪貼板安全。近期,一位受害者聯係到慢霧安全團隊,稱其在抖音購買到被篡改的冷錢包,導致約 5,000 萬元的加密資産被盜。本期我們聚焦一個大家普遍信賴,但使用中卻存在諸多誤區的工具 —— 硬件錢包。

(https://x.com/SlowMist_Team/status/1933799086106538101)

硬件錢包因私鑰離綫存儲,一直被視為保護加密資産的可靠工具。然而,隨著加密資産價值不斷攀升,針對硬件錢包的攻擊手段也不斷升級:從假冒硬件錢包、僞固件更新 / 驗證、釣魚網站,到精心設計的社會工程陷阱,許多用戶在不經意間落入陷阱,最終資産被洗劫一空。看似安全的設備,實則暗藏後門;看似官方的郵件,實則來自攻擊者之手。

本文將圍繞硬件錢包的購買、使用和存放三大環節,梳理常見風險,結合真實案例解析典型騙局,並給出實用防護建議,幫助用戶有效保護加密資産安全。

購買環節的風險

購買方面主要有兩類騙局:

- 假錢包:設備外觀正常,實則固件已被篡改,一旦使用,私鑰可能悄無聲息地洩露;

- 真錢包 + 惡意引導:攻擊者利用用戶缺乏安全知識,通過非官方渠道出售「已被初始化」的設備,或者誘導用戶下載僞造的配套應用,再通過釣魚或社工手段完成收割。

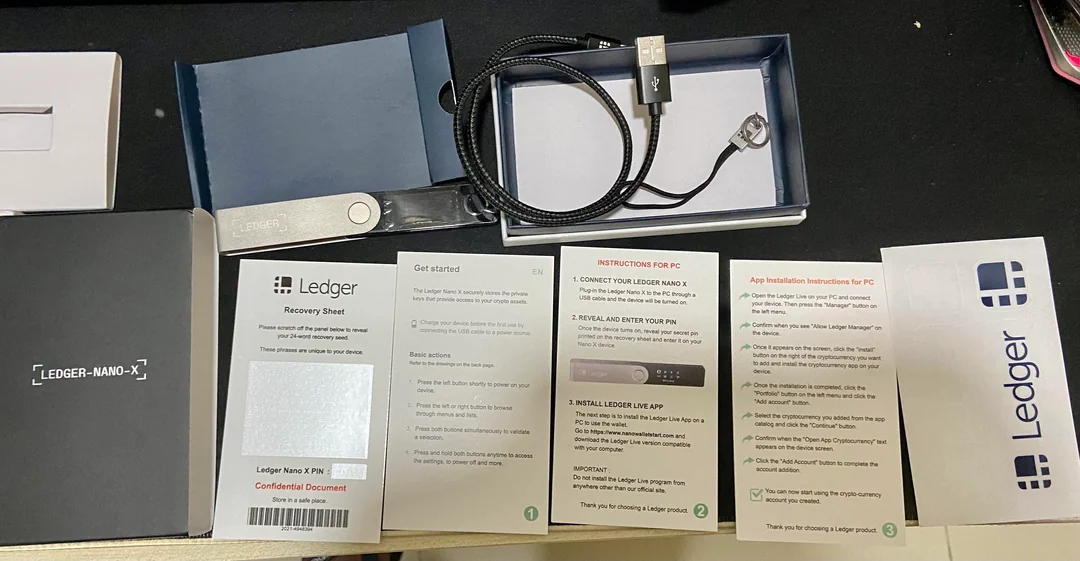

我們來看一個典型案例:

某用戶從電商平台購買了一款硬件錢包,打開包裝後發現說明書居然長得像刮刮卡。攻擊者通過提前激活設備、獲取助記詞後,再將硬件錢包重新封裝,並配上僞造說明書,通過非官方渠道出售。一旦用戶按照說明掃碼激活並將資産轉入錢包地址,資金便立即被轉走,落入假錢包標準盜幣流程。

這類騙局針對首次接觸硬件錢包的用戶。由於缺乏相關背景知識,用戶並未意識到「出廠預設助記詞」本身就是嚴重的安全異常。

(https://www.reddit.com/r/ledgerwallet/comments/w0jrcg/is_this_a_legit_productbought_from_amazon_came/)

除了這類「激活 + 重封裝」的套路,還有一種更隱蔽、更高階的攻擊方式:固件層面的篡改。

設備内的固件,在外觀完全正常的情況下被植入後門。對用戶而言,這類攻擊幾乎無法察覺,畢竟固件校驗、拆機驗證成本不低,也並非是每個人都具備的技能。

一旦用戶將資産存入此類設備,隱藏的後門便悄然觸發:攻擊者可遠程提取私鑰、簽署交易,將資産轉移至自己的地址。整個過程悄無聲息,等用戶察覺時,往往為時已晚。

(https://x.com/kaspersky/status/1658087396481613824)

因此,用戶務必通過品牌官網或官方授權渠道購買硬件錢包,避免因貪圖便利或便宜而選擇非正規平台。尤其是二手設備或來路不明的新品,可能早已被篡改、初始化。

使用過程中的攻擊點

簽名授權中的釣魚陷阱

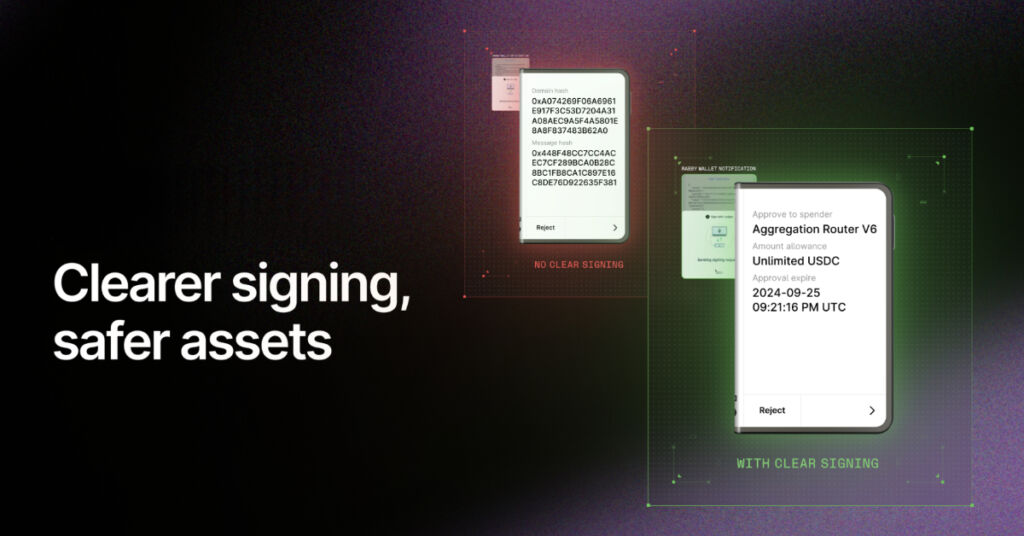

硬件錢包雖然能隔離私鑰,卻無法杜絕「盲簽」帶來的釣魚攻擊。所謂盲簽,就像在一張空白支票上簽字 —— 用戶在未明確知曉交易内容的情況下,便對一串難以辨認的簽名請求或哈希數據進行了確認。這意味著,哪怕是在硬件錢包的保護下,用戶仍可能在毫無察覺的情況下,授權了一筆向陌生地址的轉賬,或執行了帶有惡意邏輯的智能合約。

盲簽攻擊常通過僞裝巧妙的釣魚頁面誘導用戶簽名,過去幾年中,黑客通過這類方式盜走了大量用戶資産。隨著 DeFi、NFT 等智能合約場景不斷擴展,簽名操作愈發復雜。應對之道,是選擇支持「所見即所簽」的硬件錢包,確保每筆交易信息都能在設備屏幕上清晰顯示並逐項確認。

(https://www.ledger.com/zh-hans/academy/%E4%B8%BB%E9%A2%98/ledgersolutions-zh-hans/10-years-of-ledger-secure-self-custody-for-all)

來自「官方」的釣魚

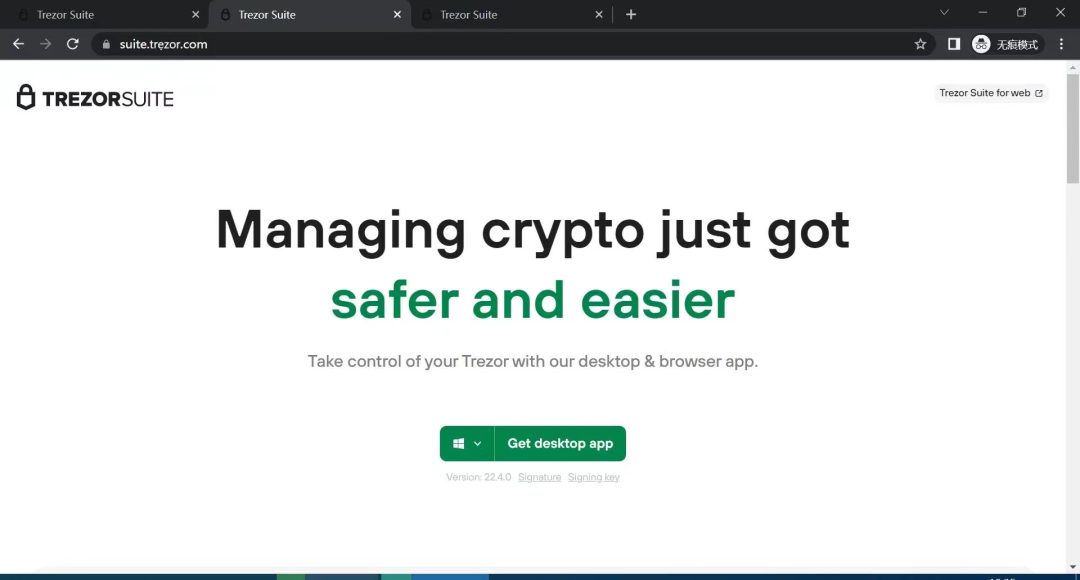

攻擊者還善於借勢行騙,尤其是打著「官方」的旗號。比如 2022 年 4 月,Trezor 這款知名硬件錢包的部分用戶,收到了來自 trezor[.]us 域名的釣魚郵件,實際上 Trezor 官方域名是 trezor[.]io,另外釣魚郵件裡傳播了如下域名:suite[.]trẹzor[.]com。

這個「ẹ」看起來像個正常的英文字母,實際上這是 Punycode。trẹzor的真身實際長這樣:xn--trzor-o51b。

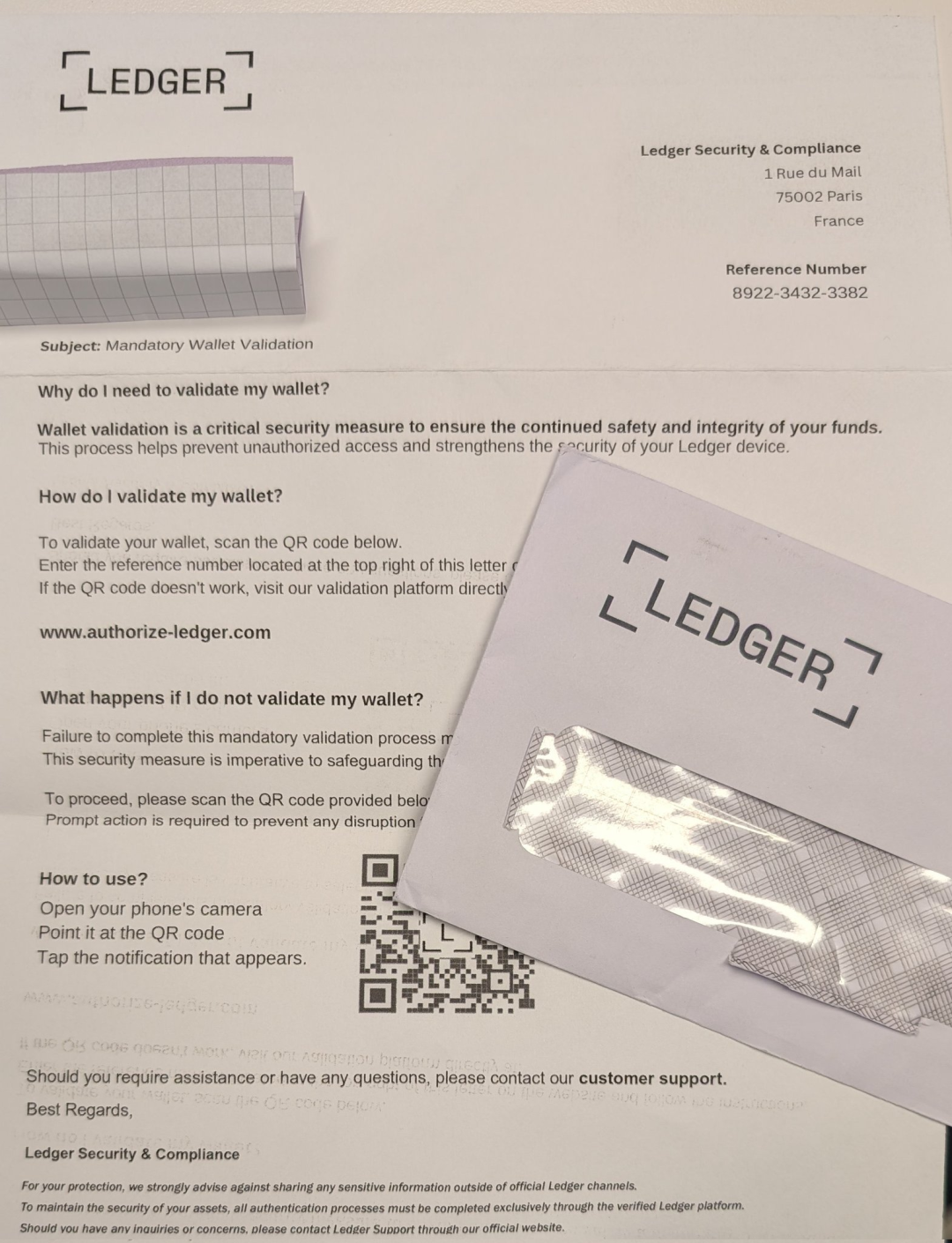

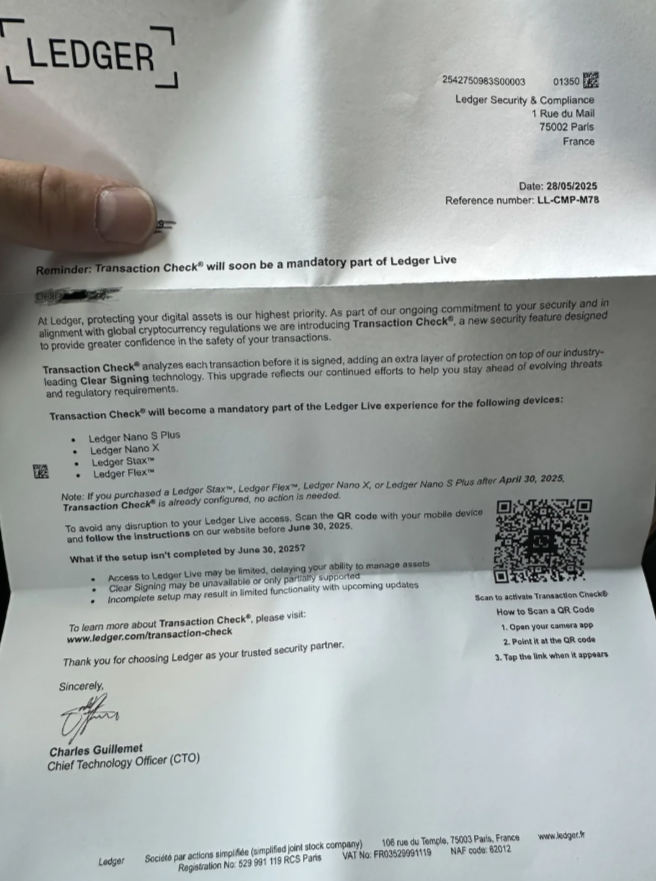

攻擊者還會借助真實的安全事件做文章,提升欺騙成功率。2020 年,Ledger 發生了一起數據洩露事件,約有 100 萬個用戶的電子郵件地址洩露,且其中有一個包含 9,500 名客戶的子集,涉及姓名、郵寄地址、電話號碼以及購買産品信息。攻擊者掌握了這些信息後,假冒 Ledger 的安全與合規部門,向用戶發送釣魚郵件,信中聲稱錢包需要升級或進行安全驗證。郵件中會誘導用戶掃描二維碼,跳轉到釣魚網站。

(https://x.com/mikebelshe/status/1925953356519842245)

(https://www.reddit.com/r/ledgerwallet/comments/1l50yjy/new_scam_targeting_ledger_users/)

此外,還有部分用戶收到了快遞包裹,包裹裡的設備外包裝甚至使用了收縮膜封裝。包裹中包含一台僞造的 Ledger Nano X 錢包,以及帶有官方信頭的僞造信件,信中聲稱這是為了響應之前的數據洩露事件,為用戶更換「更安全的新設備」。

(https://www.reddit.com/r/ledgerwallet/comments/o154gz/package_from_ledger_is_this_legit/)

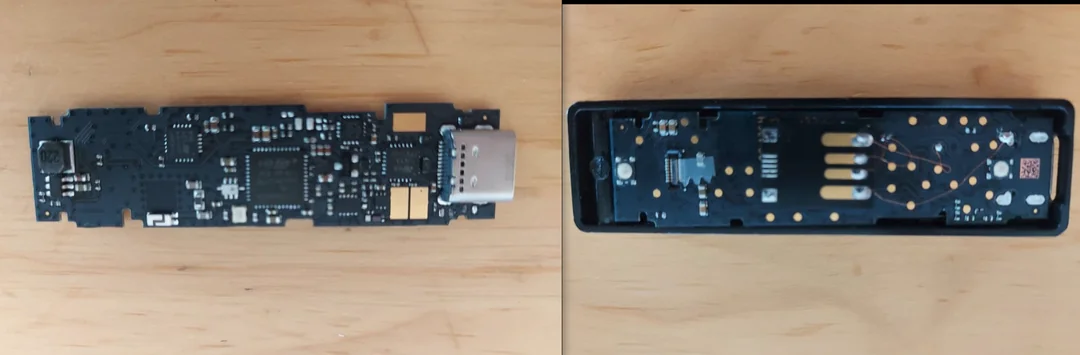

實際上,這些「新設備」是被篡改過的 Ledger,内部電路板上額外焊接了一個 U 盤,用於植入惡意程序。僞造的說明書會引導用戶將設備連接電腦,運行自動彈出的應用程序,並按照提示輸入原錢包的 24 個助記詞進行「遷移」或「恢復」。一旦輸入助記詞,數據便會被發送給攻擊者,資金隨即被盜。

中間人攻擊

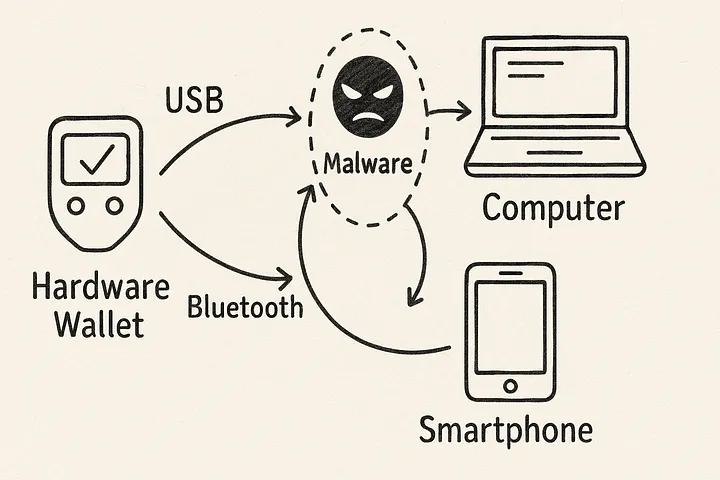

想象你給朋友寄信,一個使壞的郵差在路上攔截,將信件内容悄悄篡改後再封回去。朋友收到信時毫不知情,以為那是你的原話。這就是中間人攻擊的本質。硬件錢包雖能將私鑰隔離,但完成交易時仍需通過手機或電腦上的錢包應用,以及 USB、藍牙、二維碼等「傳話管道」。這些傳輸鏈路就像「看不見的郵差」,一旦其中任何環節被控制,攻擊者就能悄無聲息地篡改收款地址或僞造簽名信息。

OneKey 團隊曾向 Trezor 和 MetaMask 報告了一個中間人攻擊漏洞:當 MetaMask 連接 Trezor 設備時,會立刻讀取設備内部的 ETH 公鑰,並在軟件端基於不同的派生路徑計算地址。此過程缺乏任何硬件確認或提示,給中間人攻擊留下了可乘之機。

如果本地惡意軟件控制了 Trezor Bridge,就相當於通信鏈路出現了一個「壞郵差」,攻擊者可以攔截並篡改所有與硬件錢包的通信數據,導致軟件界面顯示的信息與硬件實際情況不符。一旦軟件驗證流程存在漏洞或用戶未仔細確認硬件信息,中間人攻擊便可能成功。

(https://zhangzhao.name/)

存放與備份

(https://x.com/montyreport/status/1877102173357580680)

最後,存放與備份同樣重要。切勿將助記詞存儲或傳輸於任何聯網設備和平台,包括備忘錄、相冊、收藏夾、傳輸助手、郵箱、雲筆記等。此外,資産安全不僅要防範黑客攻擊,還需防範意外災害。雖然紙質備份相對安全,但如果保管不當,可能面臨火災或水浸等風險,導致資産難以恢復。

因此,建議將助記詞手寫在實體紙上,分散存放於多個安全地點。對於高價值資産,可考慮使用防火防水的金屬板。同時,定期檢查助記詞的存放環境,確保其安全且可用。

結語

硬件錢包作為資産保護的重要工具,其安全性還受限於用戶的使用方式。許多騙局並非直接攻破設備,而是披著「幫你更安全」的外衣,引誘用戶主動交出資産控制權。針對本文提及的多種風險場景,我們總結了以下建議:

- 通過官方渠道購買硬件錢包:非官方渠道購買的設備存在被篡改風險。

- 確保設備處於未激活狀態:官方出售的硬件錢包應為全新未激活狀態。如果開機後發現設備已被激活,或說明書提示「初始密碼」、「默認地址」等異常情況,請立即停止使用並反饋給官方。

- 關鍵操作應由本人完成:除設備激活環節外,設置 PIN 碼、生成綁定碼、創建地址及備份助記詞,均應由用戶親自完成。任何由第三方代為操作的環節,都存在風險。正常情況下,硬件錢包首次使用時,應至少連續三次全新創建錢包,記錄生成的助記詞和對應地址,確保每次結果均不重復。

内容來源:TECHUB NEWS